Open accompagne ses clients dans la conception et le déploiement d’Infrastructure as Code en s’appuyant sur CloudFormation.

AWS CloudFormation est un moyen simple pour vous permettre de modéliser, de provisionner et de gérer des ressources AWS et tierces de votre environnement cloud et ce, tout au long de leur cycle de vie grâce au traitement de l'infrastructure en tant que code (Infrastructure as Code).

AWS CloudFormation vous permet d'utiliser des langages de programmation ou un simple fichier texte pour modéliser et provisionner, de manière automatisée et sécurisée, toutes les ressources nécessaires à vos applications dans toutes les régions et tous les comptes. Cela vous donne une source unique pour vos ressources AWS et tierces.

Lire la transcription

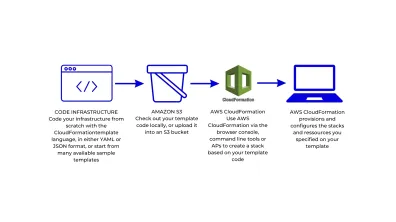

CODE INFRASTRUCTURE Code your infrastructure from scratch with the CloudFormationtemplate language, in either YAML or JSON format, or start from many available sample templates.

AMAZON S3 Check out your template code locally, or upload it into an S3 bucket.

AWS CloudFormation Use AWS CloudFormation via the browser console, command line tools or APs to create a stack based on your template code.

AWS CloudFormation Provisions and configures the stacks and ressources you specified on your template

AgrandirLes bénéfices.

Avec AWS CloudFormation, vous pouvez commencer à créer l'intégralité de votre infrastructure cloud en utilisant une seule source et répliquer le même modèle dans plusieurs environnements ou comptes.

En utilisant des modèles CloudFormation, vous pouvez réutiliser et déployer des environnements identiques, de manière entièrement automatisée, à des fins de reprise après sinistre ou de développement et de test éphémères.

Votre équipe de développement deviendra plus compétente en matière de cloud en adhérant aux meilleures pratiques et en incluant l'Infra as Code (IaC) dans le cadre du cycle de vie de livraison de logiciels.

Afin d'automatiser davantage la gestion des ressources dans votre organisation, vous pouvez intégrer CloudFormation aux autres services AWS, notamment AWS Identity and Access Management (IAM) pour le contrôle d'accès, AWS Config pour la conformité, et AWS Service Catalog pour la distribution d'applications clés en main et des contrôles de gouvernance supplémentaires.

Pourquoi Open ?

AWS Consulting Partner.

Depuis 2017, Open fait partie du programme AWS Consulting Partner, adhérant aux meilleures pratiques et offrant aux clients AWS la meilleure qualité de services, non seulement en matière de conseil et de design d’architecture infrastructure/applicative mais aussi en services managés et en formation. Déjà reconnue comme expert AWS Lambda, Open est depuis novembre 2021, Open fait partie du Service Delivery Program AWS CloudFormation, intégrant ainsi le cercle très fermé des Experts AWS CloudFormation en France !

Meilleures pratiques pour l'automatisation.

En tant que AWS Consulting Partner, Open est expérimenté dans le domaine de l’Infrastructure as Code. Nous aidons nos clients à créer des pipelines CI/CD automatisés avec différents types d'outils AWS. Avec CloudFormation, nous allons améliorer la qualité du processus. En commençant par un référentiel git, les meilleures pratiques DevOps pourraient être implémentées de manière entièrement automatique en utilisant CloudFormation. Il peut également simplifier l'audit des modifications et déclencher des déploiements automatisés avec des intégrations de pipeline telles que GitHub Actions et AWS CodePipeline pour les clients.

Use Case

Réactivité maximale, standardisation & simplicité, tels étaient les objectifs de l’un de nos clients.

L’objectif était de monter des environnements rapidement et à l’identiques (ISO) ainsi d’éviter de manipuler ou de changer l’infrastructure de façon manuelle et sans validation.

Une approche IaC (Infrastructure as Code) à travers Cloudformation était la solution. Les différents services et outils nécessaires ont été traduites dans des templates, configurés et paramétrés pour être relancé pour chaque environnement et région.

Accompagnement :

- Création des templates par Domaines avec une approche Cross stack Reference.

- Sécurisation des valeurs en entrée en utilisant les services Secret Manager et SSM Parameter Store

- Changement surveillé avec l’implémentation des Change set et les “Manuel Approval” afin de sécuriser les changements

- Intégration avec IAM rôles dans le cadre des autorisations, avec la mise en place du principe “Least Privilege”